SSRF漏洞

一.前置知识NAT

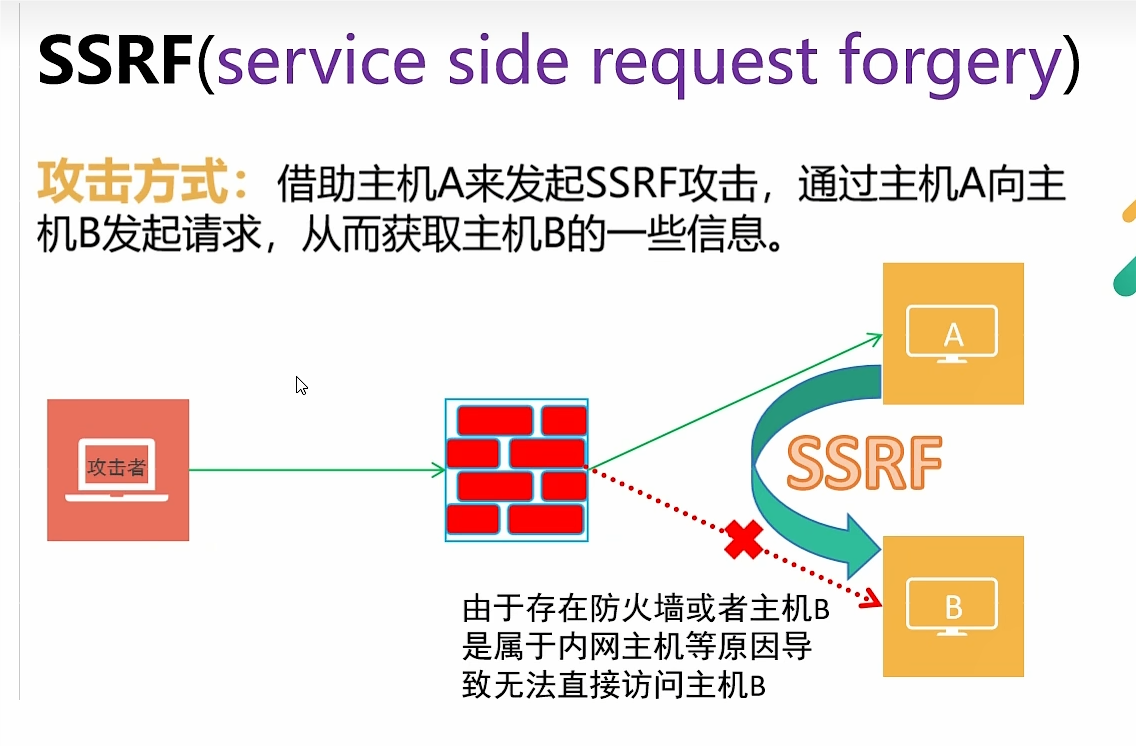

SSRF:service side request forgery服务器请求伪造

NAT: Network Address Transition 网络地址转换

静态NAT地址转换:内网转化为公网ip

NAT端口映射:通过防火墙NAT可以实现把私网ip端口映射到公网ip端口访问

二.SSRF漏洞原理

SSRF:service side request forgery服务器请求伪造

攻击目标是从外网无法访问的内部系统

形成原因:服务端提供了从服务器其他应用获取数据的功能

攻击方式:

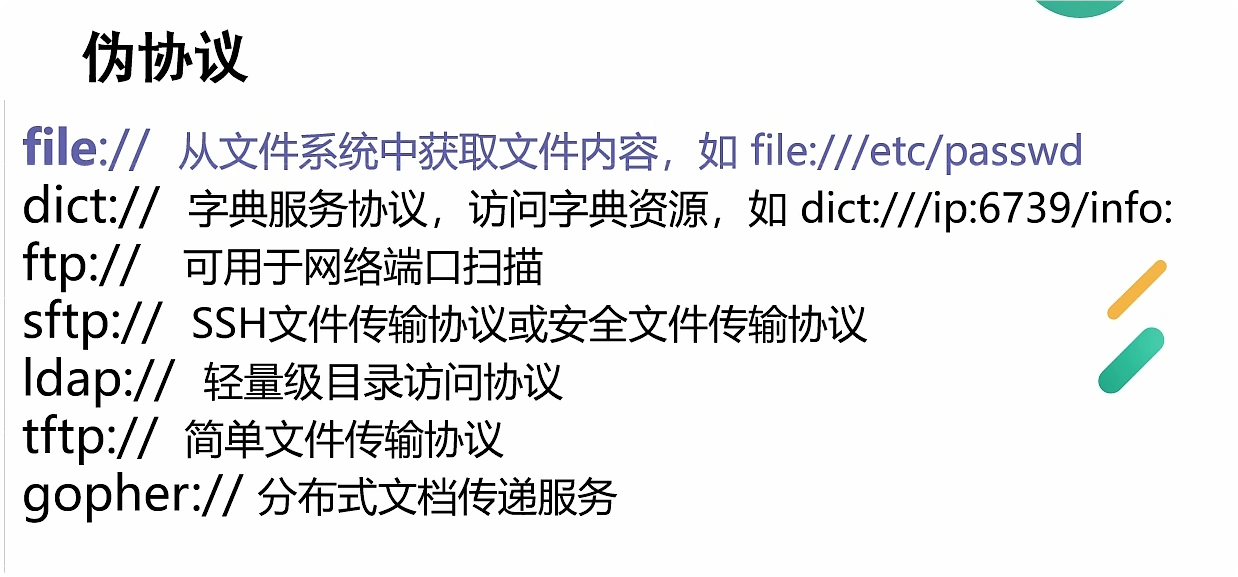

三.伪协议信息搜集

1.file://

查询网段 file:///etc/hosts

查询存活主机 file:///proc/net/arp

arp协议必须通信才会返回arp表,从http://172.250.250.0 - 172.250.250.254都访问一遍,访问之前就会记录在arp表之中,不用管是否成功

使用burp扫描

之后file:///proc/net/arp中有内容的HW address不是00:00:00

file:///proc/net/fib_trie可以查看路由信息

2.dict:// ftp://

查找存活主机端口

ftp://172.250.250.1:80 慢,不推荐

dict://172.250.250.1:80 更改1和80的位置,burp选择集束炸弹 端口添加常用端口即可

通过length判断是否返回数据

可以利用端口扫描工具

nmap -p- -A -v -T4 目标IP,扫描十分详细,不漏一个端口

3.http://

目录扫描

http:// … /1.php

1.php用御剑字典替换

__END__